Krytyczna wada wtyczki WPML naraża witryny WordPress na exploit zdalnego wykonanie kodu (RCE). We wtyczce WPML dla WordPress, która umożliwia tworzenie wielu wersji językowych witryny, ujawniono krytyczną podatność w zabezpieczeniach. Luka ta w pewnych okolicznościach może umożliwić uwierzytelnionym użytkownikom zdalne wykonanie dowolnego kodu. Podatność wtyczki WPML śledzona jako CVE-2024-6386 (wynik CVSS: 9.9), ma wpływ na wszystkie wersje wtyczki przed 4.6.13, która została wydana 20 sierpnia 2024 r.

Z powodu braku walidacji i sanityzacji danych wejściowych, błąd umożliwia uwierzytelnionym atakującym, z dostępem na poziomie Contributor (Współtwórca) lub wyższym, wykonanie kodu na serwerze.

WPML to popularna wtyczka używana do tworzenia wielojęzycznych witryn WordPress. Researcher bezpieczeństwa stealthcopter, który odkrył i zgłosił CVE-2024-6386, powiedział, że problem leży w obsłudze shortcodów przez wtyczkę, które są używane do wstawiania treści postów, takich jak dźwięk, obrazy i filmy.

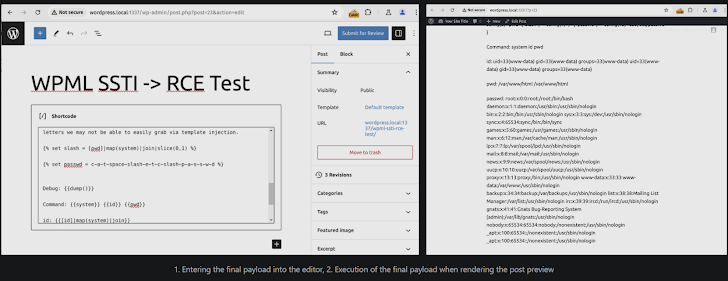

“W szczególności plugin wykorzystuje szablony Twig do renderowania treści w shortcodach, ale nie przeprowadza prawidłowej sanityzacji danych wejściowych, co prowadzi do iniekcji szablonu po stronie serwera (SSTI, server-side template injection)” – powiedział researcher.

SSTI, jak sama nazwa wskazuje, występuje, gdy atakujący jest w stanie użyć natywnej składni template’u do wstrzyknięcia złośliwego ładunku do szablonu internetowego, który jest następnie wykonywany na serwerze. Atakujący może następnie wykorzystać to niedociągnięcie do wykonania dowolnych poleceń, skutecznie umożliwiając mu przejęcie kontroli nad witryną.

“Ta wersja WPML naprawia lukę w zabezpieczeniach, która może pozwolić użytkownikom z pewnymi uprawnieniami na wykonywanie nieautoryzowanych działań” – powiedzieli opiekunowie wtyczki, OnTheGoSystems.

“Problem ten jest mało prawdopodobny w rzeczywistych scenariuszach. Wymaga on od użytkowników uprawnień do edycji w WordPress, a witryna musi korzystać z bardzo specyficznej konfiguracji.”

Użytkownikom wtyczki zaleca się zastosowanie najnowszych poprawek w celu złagodzenia potencjalnych zagrożeń.

Zainteresował Cię ten artykuł? Śledź nas na LinkedIn, aby przeczytać więcej treści, które publikujemy.